ORGANIZACJA ZGODNA

Z DYREKTYWĄ NIS 2

Jak spełnić wymogi nowych regulacji Unii Europejskiej z pomocą systemów bezpieczeństwa cybernetycznego Energy Logserver i Energy SOAR?

Dyrektywa NIS 2 (Network and Information System Directive) to regulacja prawa dotycząca środków na rzecz zapewnienia wysokiego wspólnego poziomu cyberbezpieczeństwa obejmującego terytorium Unii Europejskiej. Przedsiębiorstwa funkcjonujące na rynkach unijnych są zobowiązane maksymalnie do 17 października 2024r wdrożyć rozwiązania techniczne, operacyjne i organizacyjne, aby gwarantować wysoki poziom bezpieczeństwa cyfrowego danych przetwarzanych w sieci i systemach informatycznych.

Rzetelne spełnienie obowiązków narzuconych przez Dyrektywę NIS 2 wymaga wykorzystania dużych ilości zasobów ludzkich, finansowych, technologicznych i czasowych. W tej sytuacji najefektywniejszym rozwiązaniem okazuje się współpraca z profesjonalnymi dostawcami usług cyberbezpieczeństwa. Ich specjalistyczna wiedza i proponowane zaawansowane rozwiązania technologiczne pozwalają przedsiębiorcom uzyskać pewność, że zaimplementowane przez organizację środki i procedury zapobiegania cyberzagrożeniom całkowicie pokrywają restrykcyjne wymogi prawne.

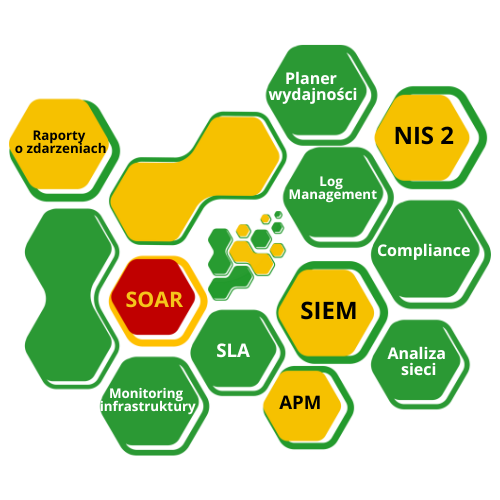

Energy Logserver i Energy SOAR to innowacyjne systemy cyberbezpieczeństwa, zapewniające wsparcie dla organizacji w pełnym spełnieniu restrykcyjnych wymagań w zakresie sprawnego zarządzania ryzykiem i zapewnienia wysokiego poziomu ochrony cybernetycznej narzuconych przez Dyrektywę NIS 2.

KORZYŚCI DLA ORGANIZACJI

CIĄGŁOŚĆ OCHRONY DANYCH

Łatwa integracja z istniejącą infrastrukturą zabezpieczeń i szybka implementacja systemu

SPRAWNE BADANIE ANOMALII

Bieżący, ciągły monitoring, identyfikacja anomalii

i dogłębna analiza zdarzeń w sieci i systemach informatycznych

SPRAWNA ELIMINACJA ZAGROŻEŃ

Sprawne przetwarzanie dużych ilości danych, centralizacja i szeroka wiedza o zachowaniu użytkowników i urządzeń

SZYBKIE REAKCJE OBRONNE

Automatyczne wykrywanie zagrożeń, alerty w czasie rzeczywistym i sprawne wdrożenia strategii zapobiegania atakom

ZGODNOŚĆ Z PRZEPISAMI PRAWA

Szerokie pokrycie wymogów Dyrektywy NIS, w tym automatyczna wysyłka incydentów do CSIRT 2

OPTYMALIZA

ZASOBÓW

Redukcja kosztów obsługi zdarzeń. Automatyzacja powtarzalnych zadań, wzbogacanie i priorytetyzacja

KOMPLEKSOWA OBSŁUGA ZDARZEŃ

Integracja w jednym miejscu i orkiestracja współdziałania różnorodnych systemów ochronnych

KOORDYNACJA DZIAŁAŃ OBRONNYCH

Wachlarz wielu rozbudowanych instrumentów i procedur dostępnych z poziomu jednego dashboardu

MILOWY KROK CYBERBEZPIECZEŃSTWA

Dyrektywa NIS 2 otwiera nowy rozdział w historii europejskiej polityki bezpieczeństwa, reformując ramy porządku infrastruktury krytycznej i cyfrowej. Fabryki, elektrownie, banki, szpitale i wiele innych podmiotów

z różnych sektorów będzie musiało bardzo wzmocnić swoje zabezpieczenia, aby przeciwdziałać zagrożeniom takim jak ataki terrorystyczne, sabotaże i cyberataki.

Minimalny zakres ich działań powinien obejmować:

Analizę ryzyka i polityki bezpieczeństwa systemów informatycznych

Obsługę incydentów (zapobieganie, wykrywanie i reagowanie na incydenty)

Ciągłość działania (zarządzanie kopiami zapasowymi, przywracanie działania po wystąpieniu sytuacji nadzwyczajnej, zarządzanie kryzysowe)

Bezpieczeństwo łańcucha dostaw

Bezpieczeństwo w pozyskiwaniu, rozwijaniu i utrzymywaniu sieci po wystąpieniu sytuacji nadzwyczajnej

i systemów informatycznych (w tym obsługa i ujawnianie podatności)Procedury (testowanie i audyt) służące ocenie skuteczności środków zarządzania ryzykiem cyberbezpieczeństwa

Podstawowe praktyki z zakresu cyberhigieny i szkoleń z cyberbezpieczeństwa

Wykorzystywanie kryptografii i szyfrowania w stosownych przypadkach

Bezpieczeństwo zasobów ludzkich, politykę kontroli dostępu i zarządzanie aktywami

W stosownych przypadkach stosowanie uwierzytelniania wieloskładnikowego lub ciągłego

KOMPLEKSOWE ROZWIĄZANIE CYBEROCHRONY

DLA PRZEDSIĘBIORSTW

Wydajny Log Management

Innowacyjny SIEM

Precyzyjny Network Probe

Analiza ruchu sieciowego

Monitoring infrastruktury

Monitoring wydajności aplikacji

Monitoring usług chmurowych AWS/Azure

Długoterminowa archiwizacja zdarzeń

Compliance: NIS 2, GDPR, PCI-DSS

Automatyzacja i orkiestracja obsługi incydentów

Efektywny model licencjonowania

ZAPRASZAMY DO KONTAKTU

Umów się na bezpłatną rozmowę z naszym konsultantem.

Poznamy Twoje wymagania, rozwiejemy wątpliwości i wskażemy rozwiązania jak najbardziej dostosowane do Twoich potrzeb.